Chaque jour, des entreprises, des hôpitaux et des institutions publiques se retrouvent victimes de cyberattaques en France. Derrière ces attaques, des groupes criminels sophistiqués exploitent des failles pour voler des informations sensibles. Pourtant, face à eux, une armée de spécialistes veille à la défense des systèmes.

Red team, blue team, purple team et bien d’autres jouent un rôle clé pour détecter, anticiper et contrer ces menaces.

Mais qui sont ces experts ? Quels outils utilisent-ils ? Et surtout, comment l’intelligence artificielle et les réglementations comme le RGPD influencent-elles leur travail ?

Plongeons dans l’univers de ceux qui protègent nos données. (Hey ça ne vous fait pas penser à quelque chose?)

Le vol de données : une menace bien réelle en France

En France, les cyberattaques se multiplient. Les hôpitaux sont pris en otage par des ransomwares, des entreprises voient leurs données stratégiques siphonnées, et les administrations locales subissent des intrusions à répétition.

Le vol d’informations ne se limite plus aux numéros de carte bancaire. Brevets industriels, dossiers patients et bases de données clients se revendent sur le dark web, parfois pour quelques dizaines d’euros.

Aidés par les IA, les cybercriminels ne manquent pas d’imagination :

- Phishing : un e-mail frauduleux usurpant l’identité d’une banque ou d’un service public.

- Exploitation de failles : des logiciels obsolètes contenant des vulnérabilités non corrigées.

- Intrusions ciblées : attaques sur des employés ayant accès à des informations sensibles.

Avec ces techniques, une entreprise peut voir plusieurs gigaoctets de données disparaître en quelques minutes. Mais alors, qui lutte contre ces menaces au quotidien ?

Les équipes de cybersécurité : chacun son rôle

Les red team : attaquer pour mieux défendre

Imaginez une équipe de hackers… mais qui travaille pour les entreprises. Les red teams jouent les attaquants et tentent de pirater les systèmes afin de révéler leurs failles avant qu’un vrai cybercriminel ne le fasse. Elles utilisent des outils comme Metasploit et Cobalt Strike pour simuler des intrusions réalistes.

Les blue team : protéger et surveiller

De l’autre côté, les blue teams défendent les infrastructures en analysant les alertes et en contrant les attaques en temps réel. Elles utilisent des solutions comme Splunk et SentinelOne pour repérer les activités suspectes et réagir avant qu’il ne soit trop tard.

Les purple team : optimiser la sécurité

Les Purple Teams assurent la communication entre les Red et Blue Teams. Leur mission est de transformer les tests d’attaque en apprentissage concret pour renforcer la sécurité globale.

Il ne suffit pas de détecter des vulnérabilités et de rédiger un rapport d’audit : encore faut-il que ces informations soient compréhensibles et exploitables par les équipes opérationnelles. C’est là qu’interviennent les Purple Teams, qui traduisent les résultats des tests en solutions de remédiation adaptées. Elles proposent des scénarios concrets, des ajustements d’architecture (build), et des plans d’action pour corriger efficacement les failles identifiées.

Un dialogue clair entre les auditeurs et l’entreprise est essentiel pour que ces recommandations ne restent pas lettre morte. Une faille non corrigée, même connue, reste une porte ouverte pour les attaquants.

Les yellow team : sécuriser le développement

Les failles ne viennent pas seulement des systèmes en production. Les yellow teams s’occupent de la sécurité du code dès la conception des logiciels. Avec des outils comme SonarQube ou Checkmarx, elles traquent les vulnérabilités avant qu’elles n’atteignent la phase de déploiement.

Les green team : sensibiliser pour éviter les erreurs humaines

Le plus grand maillon faible en cybersécurité, c’est l’utilisateur. Les green teams forment les employés aux bonnes pratiques et simulent des attaques pour leur apprendre à reconnaître les tentatives de phishing.

Les orange team : aligner stratégie et cybersécurité

Ces experts en cybersécurité interviennent au niveau décisionnel pour aligner les politiques de sécurité avec les besoins et objectifs de l’entreprise. Ils veillent à ce que les budgets, les formations et les stratégies soient en adéquation avec les risques actuels.

Focus sur les Red Teams : attaquer pour mieux défendre

Imaginez une équipe de hackers… mais qui travaille pour l’entreprise.

Leur mission ? Simuler des attaques pour révéler les failles de sécurité avant qu’un vrai cybercriminel ne le fasse. Mais contrairement aux idées reçues, ces tests ne se limitent pas au piratage à distance.

La sécurité physique fait aussi partie des préoccupations. Il ne s’agit pas seulement de protéger les serveurs, mais aussi d’empêcher qu’un individu mal intentionné ne s’infiltre dans les locaux pour accéder à des équipements sensibles.

Certaines Red Teams tentent ainsi de pénétrer dans les bâtiments, de récupérer des badges d’accès, voire de brancher un périphérique sur un poste de travail pour tester la résistance de l’entreprise aux attaques internes.

Les entreprises qui font appel à ces équipes cherchent à évaluer la sécurité complète de leur infrastructure, combinant cybersécurité et protection physique. Ce type de test met en évidence des failles souvent sous-estimées, comme des portes mal verrouillées ou des employés trop confiants face à des visiteurs non identifiés.

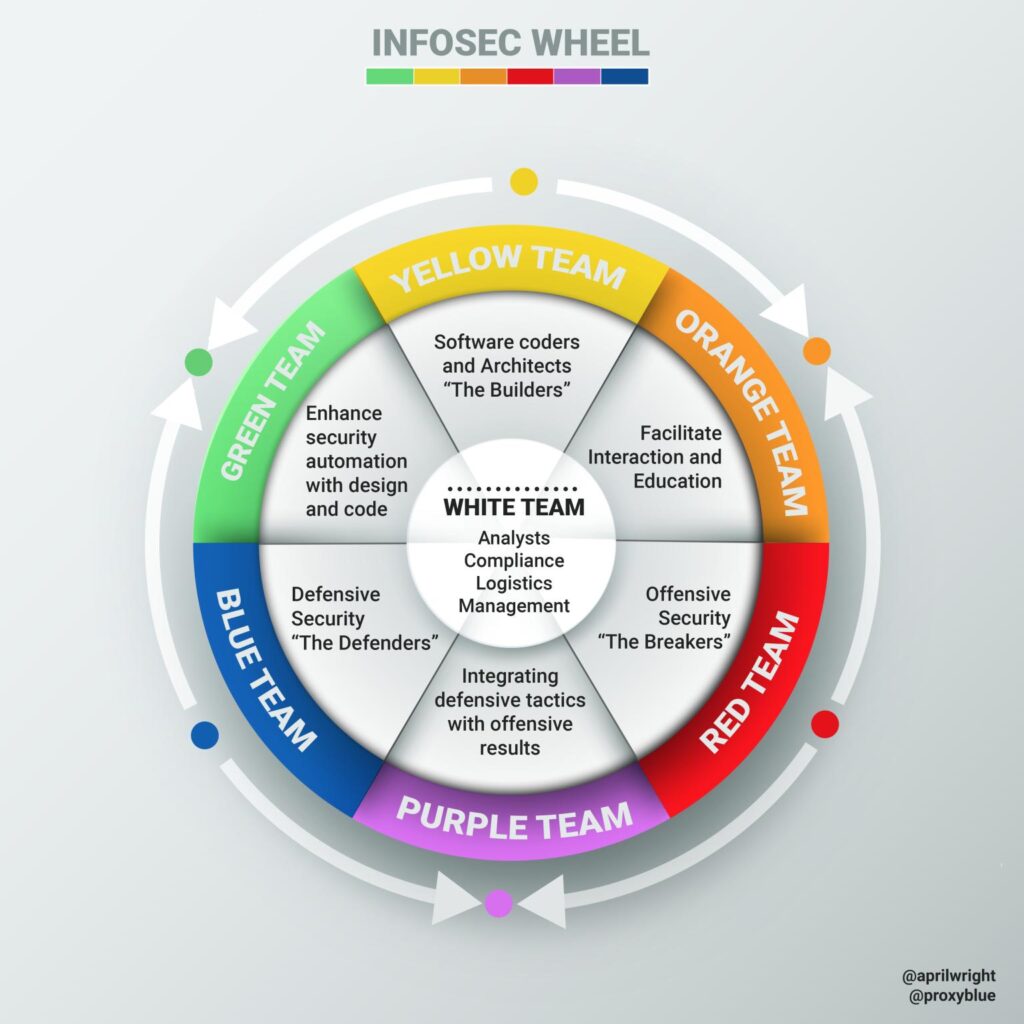

La Roue InfoSec : une vision globale de la cybersécurité

On parle souvent des Red Teams et des Blue Teams, mais la cybersécurité ne se résume pas uniquement à ces deux groupes. La spécialiste en cybersécurité April C. Wright a développé le modèle de la Roue InfoSec, qui propose une approche plus complète et intégrée.

L’idée centrale est d’incorporer la sécurité à chaque étape du cycle de vie des produits et des infrastructures. Plutôt que de voir la cybersécurité comme un duel entre attaque et défense, la roue met en avant une approche collaborative où chaque équipe joue un rôle spécifique pour renforcer la protection globale.

Ce modèle élargit le spectre des responsabilités et montre qu’au-delà des Red et Blue Teams, il existe des équipes complémentaires (Purple, Green, Yellow, Orange, etc.), chacune ayant un rôle clé dans la construction et le maintien d’un environnement sécurisé.

En intégrant ces différentes couleurs dans une approche continue, la Roue InfoSec rappelle que la cybersécurité ne doit pas être une étape finale, mais un processus permanent, anticipant les menaces dès la conception et assurant une protection efficace à long terme.

Outils et réglementations : une protection accessible à tous

La cybersécurité repose sur une combinaison de bonnes pratiques, de cadres légaux stricts et d’outils adaptés, qu’ils soient open source ou propriétaires.

Protection des données : en France, le RGPD impose aux entreprises de sécuriser les informations personnelles et de signaler toute fuite à la CNIL. Cette réglementation vise à responsabiliser les acteurs et à mieux protéger les citoyens contre les abus et les cyberattaques.

Détection des menaces : des solutions gratuites comme Wazuh (SIEM open source) ou Suricata (système de détection d’intrusions) permettent d’identifier des comportements suspects en analysant les logs et le trafic réseau.

Surveillance du dark web : même sans solutions payantes, des plateformes comme Have I Been Pwned permettent à tout un chacun de vérifier si ses données ont fuité en ligne. Des forums et des groupes spécialisés partagent aussi des alertes sur des fuites de données majeures.

Mais au-delà des outils, une chose reste certaine : aucune défense n’est infaillible. L’anticipation, la sensibilisation et la formation sont les meilleures armes contre les cybercriminels.

Malgré ces technologies, une chose reste certaine : aucune défense n’est infaillible. L’anticipation et la formation restent les meilleures armes contre les cybercriminels.

Se former pour comprendre et prévenir

Si la cybersécurité vous intrigue, alors voici quelques ressources pour aller plus loin :

- Plateformes d’entraînement : TryHackMe, Hack The Box

- Veille cybersécurité : CERT-FR, blogs Microsoft Security et Google Threat Analysis Group (bulletin trimestriel)

- Formations accessibles : Cybrary, SecNum Académie

- Experts et communautés à suivre : De nombreux professionnels partagent des analyses et conseils précieux sur LinkedIn et X. Suivre des experts en cybersécurité permet de rester informé des dernières tendances et menaces (Hackernoon, Julien Metayer, Quentin Randaxhe, Clement aka SaxX, et vieux poto Imad, mais il y en a tellement d’autres).

- Certifications et standards : Comprendre et appliquer les normes ISO 27000 et ISO 27001 est essentiel pour structurer une approche efficace de la cybersécurité. Ces certifications définissent les bonnes pratiques en matière de gestion des risques et de sécurité des systèmes d’information, garantissant une protection optimale des données sensibles.

- Expérience pratique : En partenariat avec AWS, des événements appelés GameDay permettent aux équipes de sécurité (mais pas que) de tester leurs compétences en conditions réelles.

Ces sessions, organisées en ligne ou sur site, plongent les participants dans des scénarios d’attaques simulées où ils doivent défendre une infrastructure AWS en temps réel.

GameDay AWS : une expérience immersive et formatrice

Les GameDay AWS ne sont pas de simples exercices techniques. Ce sont des sessions où l’apprentissage se fait en immersion totale, dans un cadre bon-enfant. J’ai eu l’occasion d’y participer et je trouve que ces événements sont à la fois instructifs et ludiques (encore merci à vous deux, Alexandre et John Wick, pour ces super moments de partage).

L’objectif est simple : en équipe, on doit sécuriser une infrastructure AWS face à des attaques simulées. C’est un excellent moyen de tester ses compétences, mais surtout de partager et d’apprendre des expériences des autres.

Les échanges avec les autres participants, issus de divers horizons, permettent de découvrir des approches différentes et d’affiner ses propres méthodes.

Ces sessions rappellent que la cybersécurité ne se résume pas à des outils et des procédures. C’est avant tout une question de réflexion, d’adaptabilité et de collaboration. Et si vous en avez l’occasion, je vous recommande vivement de tenter l’expérience ! Il existe des sessions avec des niveaux de difficultés différents.

Conclusion

Face à des cybercriminels de plus en plus sophistiqués, les équipes de cybersécurité doivent sans cesse s’adapter.

En France, les attaques contre les entreprises et institutions publiques montrent que personne n’est à l’abri. Mais grâce aux experts qui œuvrent dans l’ombre, aux réglementations comme le RGPD, aux certifications ISO 27000 et ISO 27001, et aux outils de plus en plus performants, la lutte contre le vol de données progresse.

Ces normes, en structurant les bonnes pratiques en matière de gestion des risques et de sécurité des systèmes d’information, aident les organisations à se protéger efficacement contre les cybermenaces.

Mais l’apprentissage de la sécurité ne commence pas seulement en entreprise, il doit se faire dès le plus jeune âge. Sensibiliser les enfants aux menaces et aux bonnes pratiques est essentiel pour préparer la prochaine génération de défenseurs du numérique.

Si vous souhaitez découvrir une approche ludique pour parler de cybersécurité aux plus jeunes, je vous invite à lire cet article : Cybermois : un rendez-vous ludique pour découvrir la cybersécurité.

HAMIDA.info Papa, geek, mais pas que…

HAMIDA.info Papa, geek, mais pas que…